Ulm News, 08.09.2025 18:32

Innovative Ansätze in der IT-Forensik: Unsichtbare Cyberbedrohungen erkennen

IT-Forensik ist weit mehr als nur die Untersuchung von Cyberangriffen. Sie hat sich zu einem unverzichtbaren Werkzeug entwickelt, um unsichtbare Bedrohungen zu identifizieren und zu verhindern - auch in der Region Ulm. Diese Techniken bieten Unternehmen die Möglichkeit, proaktiv gegen Cyberkriminalität vorzugehen und Sicherheitslücken zu schließen, bevor sie Schaden anrichten können.

Die Rolle der IT-Forensik im digitalen Zeitalter

Mit der zunehmenden Digitalisierung sind auch die Bedrohungen für Unternehmen vielfältiger und komplexer geworden. IT-Forensik befasst sich mit der Untersuchung digitaler Daten, um Hinweise auf Cyberangriffe oder Sicherheitsverletzungen aufzudecken. Doch was bedeutet das konkret?

IT-Forensik untersucht digitale Spuren, die Angreifer hinterlassen. Diese Spuren können in Form von Logfiles, Netzwerkanalysen oder Datenverkehrsmustern vorliegen. Durch den Einsatz fortschrittlicher Software und analytischer Verfahren können Experten Muster und Anomalien erkennen, die auf eine mögliche Bedrohung hinweisen.

Ein Beispiel hierfür ist die Analyse von Netzwerkverkehr, um ungewöhnliche Aktivitäten zu identifizieren. Wenn ein großer Datenstrom zu ungewöhnlichen Zeiten oder an unbekannte IP-Adressen gesendet wird, könnte dies auf einen Datendiebstahl hindeuten. Die IT-Forensik hilft dabei, solche Aktivitäten zu identifizieren und rechtzeitig zu unterbinden.

Fortgeschrittene Analysetechniken und ihre Anwendung

Moderne IT-Forensik nutzt eine Vielzahl fortschrittlicher Analysetechniken, um Cyberbedrohungen zu erkennen. Dazu gehören unter anderem maschinelles Lernen, künstliche Intelligenz und Big-Data-Analysen. Diese Technologien ermöglichen es, große Datenmengen effizient zu verarbeiten und Anomalien zu identifizieren, die auf eine Bedrohung hinweisen könnten.

Praktische Anwendung in Unternehmen

Die Integration fortschrittlicher IT-Forensik-Techniken in den Unternehmensalltag erfordert eine strategische Herangehensweise. Unternehmen müssen sicherstellen, dass ihre Systeme und Netzwerke kontinuierlich überwacht und analysiert werden, um potenzielle Bedrohungen frühzeitig zu erkennen.

Ein effektives Incident Management ist entscheidend, um im Falle eines Cyberangriffs schnell und effizient reagieren zu können. Unternehmen müssen klare Protokolle und Maßnahmenpläne haben, um die Auswirkungen eines Angriffs zu minimieren und den normalen Geschäftsbetrieb schnell wiederherzustellen.

Die folgende Tabelle zeigt einige grundlegende Techniken der IT-Forensik und deren Anwendungsmöglichkeiten:

Prävention durch Bewusstsein und Schulung

|

Technik |

Anwendungsmöglichkeit |

Ziel |

|

-------------------------- |

-------------------------------------------------------- |

------------------------------------- |

|

Logfile-Analyse |

Überwachung von Benutzeraktivitäten |

Erkennung unautorisierter Zugriffe |

|

Netzwerkverkehrsanalyse |

Überwachung von Datenströmen |

Identifizierung von Datenlecks |

|

Dateisystemanalyse |

Untersuchung von Dateiänderungen und -zugriffen |

Aufspüren von Malware |

Ein oft unterschätzter Aspekt der Prävention von Cyberbedrohungen ist die Schulung von Mitarbeitern. Menschen sind häufig das schwächste Glied in der Sicherheitskette eines Unternehmens. Durch gezielte Schulungen können Mitarbeiter lernen, potenzielle Bedrohungen zu erkennen und angemessen darauf zu reagieren.

Unternehmen sollten regelmäßige Sicherheitsworkshops und Sensibilisierungsprogramme anbieten, um das Bewusstsein für Cybergefahren zu schärfen. Dazu gehört auch die Vermittlung von Wissen über den Umgang mit Phishing-E-Mails, die Erkennung von Social-Engineering-Angriffen und die Bedeutung starker Passwörter.

Sicherheitsbewusstsein auf allen Ebenen des Unternehmens zu fördern, trägt wesentlich dazu bei, Cyberangriffe zu verhindern und die allgemeine Sicherheitslage zu verbessern. Mitarbeiter sollten ermutigt werden, verdächtige Aktivitäten sofort zu melden, um eine schnelle Reaktion zu gewährleisten.

Die Zukunft der IT-Forensik

Die IT-Forensik wird sich in den kommenden Jahren weiterentwickeln und an Bedeutung gewinnen. Mit der zunehmenden Komplexität von Cyberbedrohungen werden auch die Analysetechniken immer raffinierter. Unternehmen, die auf dem neuesten Stand der Technik bleiben und ihre Sicherheitsstrategien kontinuierlich anpassen, sind besser gerüstet, um unsichtbare Bedrohungen zu erkennen und abzuwehren.

Die Integration fortschrittlicher IT-Forensik-Techniken in Sicherheitsstrategien ermöglicht es Unternehmen, nicht nur auf Angriffe zu reagieren, sondern auch präventiv tätig zu werden. Eine proaktive Sicherheitsstrategie bietet nicht nur Schutz vor Angriffen, sondern stärkt auch das Vertrauen von Kunden und Partnern in die Sicherheitsmaßnahmen des Unternehmens.

Die Bedeutung von Echtzeitüberwachung in der IT-Forensik

Echtzeitüberwachung spielt eine entscheidende Rolle in der modernen IT-Forensik. Sie ermöglicht es, Bedrohungen sofort zu erkennen und darauf zu reagieren, wodurch potenzielle Schäden minimiert werden können. Durch die kontinuierliche Überwachung von Netzwerken und Systemen können ungewöhnliche Aktivitäten sofort identifiziert und untersucht werden. Dies ist besonders wichtig, da Cyberangriffe oft in Sekunden oder Minuten großen Schaden anrichten können.

Durch den Einsatz von Technologien wie Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) können Unternehmen verdächtige Aktivitäten in Echtzeit überwachen. Diese Systeme sind darauf ausgelegt, Angriffe zu erkennen, die von herkömmlichen Sicherheitssystemen übersehen werden könnten. Ein IDS analysiert beispielsweise den Datenverkehr auf Anomalien, während ein IPS proaktiv Maßnahmen ergreift, um einen Angriff zu stoppen, bevor er Schaden anrichten kann.

Forensische Untersuchungen und rechtliche Aspekte

Ein oft übersehener, aber wesentlicher Aspekt der IT-Forensik ist die rechtliche Dimension. Forensische Untersuchungen müssen nicht nur präzise und umfassend sein, sondern auch den rechtlichen Anforderungen entsprechen, um in einem Gerichtsverfahren als Beweis zugelassen zu werden. Dies bedeutet, dass die Erfassung, Analyse und Speicherung von Beweismitteln gemäß den geltenden Gesetzen und Vorschriften erfolgen muss.

Spezialisierte IT-Forensiker müssen sicherstellen, dass alle digitalen Beweise ordnungsgemäß gesammelt, dokumentiert und aufbewahrt werden, um deren Integrität zu gewährleisten. Jede Veränderung an den Beweisen kann deren Zulässigkeit in einem Gerichtsverfahren gefährden. Daher ist es entscheidend, dass Unternehmen über klare Richtlinien und Verfahren für forensische Untersuchungen verfügen, um sich rechtlich abzusichern.

Die Rolle von Cloud-Technologien in der IT-Forensik

Mit der zunehmenden Nutzung von Cloud-Technologien stehen Unternehmen vor neuen Herausforderungen in der IT-Forensik. Die Untersuchung von Vorfällen in der Cloud erfordert spezielle Kenntnisse und Fähigkeiten, da Daten oft über mehrere Standorte und Systeme verteilt sind. Cloud-Dienste bieten zwar Flexibilität und Skalierbarkeit, erschweren jedoch die forensische Analyse, da traditionelle Methoden der Datenerfassung und -analyse oft nicht ausreichen.

IT-Forensiker müssen sich mit den spezifischen Herausforderungen der Cloud-Umgebung auseinandersetzen, einschließlich der Verwaltung von Zugriffsrechten, der Einhaltung von Datenschutzbestimmungen und der Sicherstellung der Beweisintegrität über verschiedene Systeme hinweg. Die Zusammenarbeit mit Cloud-Anbietern ist dabei unerlässlich, um Zugriff auf die erforderlichen Daten zu erhalten und sicherzustellen, dass alle forensischen Untersuchungen den rechtlichen Anforderungen entsprechen.

Herausforderungen und Lösungen in der IT-Forensik

Die IT-Forensik steht vor zahlreichen Herausforderungen, darunter die rasante Weiterentwicklung von Technologien, die zunehmende Komplexität von Cyberbedrohungen und der Mangel an qualifizierten Fachkräften. Unternehmen müssen sich ständig anpassen und neue Strategien entwickeln, um diesen Herausforderungen zu begegnen.

Eine mögliche Lösung besteht in der Zusammenarbeit mit spezialisierten Forensik-Dienstleistern, die über das nötige Fachwissen und die Ressourcen verfügen, um komplexe Bedrohungen zu analysieren und zu bekämpfen. Darüber hinaus können Unternehmen durch Investitionen in fortschrittliche Technologien und die kontinuierliche Weiterbildung ihrer Mitarbeiter sicherstellen, dass sie für zukünftige Bedrohungen gerüstet sind.

Die Psychologie hinter Cyberbedrohungen

Ein oft übersehener Aspekt der Cyberkriminalität ist die Psychologie, die hinter den Angriffen steckt. Cyberkriminelle nutzen häufig psychologische Tricks und Manipulationstechniken, um ihre Ziele zu erreichen. Social Engineering ist eine weit verbreitete Methode, bei der Angreifer menschliches Verhalten ausnutzen, um Zugang zu sensiblen Informationen zu erhalten.

IT-Forensik kann helfen, die Motive und Methoden der Angreifer zu verstehen, um besser darauf vorbereitet zu sein, solche Angriffe abzuwehren. Dabei ist es wichtig, dass Sicherheitsstrategien nicht nur technische, sondern auch menschliche Faktoren berücksichtigen. Unternehmen sollten ihre Mitarbeiter nicht nur technisch schulen, sondern auch hinsichtlich der psychologischen Aspekte von Cyberbedrohungen sensibilisieren, um die Anfälligkeit für solche Angriffe zu reduzieren.

Interdisziplinäre Ansätze in der IT-Forensik

Die IT-Forensik profitiert stark von interdisziplinären Ansätzen, die Wissen aus verschiedenen Bereichen wie Informatik, Recht, Kriminologie und Psychologie integrieren. Ein umfassender Ansatz kann helfen, die Komplexität moderner Cyberbedrohungen besser zu verstehen und effektive Gegenmaßnahmen zu entwickeln.

Durch die Zusammenarbeit von Experten aus verschiedenen Bereichen können Unternehmen sicherstellen, dass alle Aspekte eines Cyberangriffs berücksichtigt werden. Dies ermöglicht es, nicht nur technische Schwachstellen zu adressieren, sondern auch die menschlichen und rechtlichen Faktoren zu berücksichtigen, die zu einem erfolgreichen Angriff beitragen können. Interdisziplinäre Teams können innovative Lösungen entwickeln, die über die traditionellen Ansätze der IT-Sicherheit hinausgehen und so einen umfassenderen Schutz bieten.

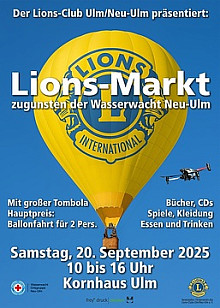

Highlight

Weitere Topevents

Fulminante Matinee zur Dokumentarfilm-Premiere Nachtclub Aquarium - „Und am Freitag gehen wir ins A.“ - ein Hintergrundbericht

Mehrere kleine Queen-Konzerte – auch zum Mitsingen, eine riesige Gitarren-Torte zum 39. Geburtstag von...weiterlesen

Trauriges Glanzlicht der Woche: Zwei Tote trotz Überholverbot - Hintergründe zum fatalen Unfall auf B 311 bei Öpfingen

Zwei Menschen verloren heute am frühen Donnerstagmorgen bei einem Verkehrsunfall auf der Bundesstraße...weiterlesen

Aufgefundener Leichnam ist die 36-jährige Vermisste - Lebensgefährte legt Geständnis ab

Nachdem Beamte der Kriminalpolizeiinspektion Memmingen am vergangenen Donnerstag im nördlichen Bereich...weiterlesen

Ein kommendes Glanzlicht: Nachtclub Aquarium Ulm – wo sich Freddie Mercury, Nina Hagen oder Udo Jürgens die Klinke in die Hand gaben

Nun also noch ein Dokumentarfilm zum Buch oder zum Bühnenstück über den legendären Nachtclub in der...weiterlesen

Öffentlichkeitsfahndung des Polizeipräsidiums Ulm nach Richard N.

Die Polizei bittet um Unterstützung bei der Suche nach dem 33-jährigen Richard N. aus Göppingen.

weiterlesen

Polizei schießt auf Mann mit Messer

Am Freitagnachmittag mussten Polizisten in Ulm auf einen Mann schießen, der sie mit einem Messer...weiterlesen

Ladendieb mit Messer in Ulmer Kaufhaus

Am Donnerstag nahm die Polizei in Ulm einen aggressiven 46-Jährigen in Gewahrsam. weiterlesen

Rund 1 Mio. Euro Schaden - Großaufmarsch an Polizei: Haftprüfung der Aktivisten des Einbruchs in Ulmer Firma vor dem Amtsgericht

Eine zweistellige Anzahl vermummte Polizisten begleitete die Tatverdächtigen des Einbruchs bei Elbit zum...weiterlesen

schließen

schließen